Mythe 3 : Mes informations sont sécurisées par Microsoft parce qu’elles sont dans le nuage

Malgré toute l’information disponible sur ce sujet, une grande portion des clients PME de Microsoft (et Google) croient que leurs données sont sécurisées par le simple fait d’être sur le nuage d’un manufacturier.

Et non. Ce n’est pas le cas.

Et ce mythe démontre un autre mythe encore plus profond, et plus dangereux : celui de la pensée magique. Être certain que cela va bien aller. Les statistiques vont malheureusement à l’encontre de ce modèle.

J’utiliserais donc mon expertise approfondie de l’environnement Microsoft pour vous guider à mieux comprendre vos responsabilités au sein de ce nuage.

Mais Microsoft, c’est des milliers de professionnels qui veillent à la sécurité

En effet, Microsoft emploie des milliers de spécialistes et a l’un des centres de surveillance les plus avancés de la planète. Mais je suis désolé de vous informer que s’ils investissent autant, c’est pour défendre leur infrastructure, leur système. Vos données et vos services reposent sur ces derniers.

Est-ce que cela aide votre exposition de sécurité? Certainement! Mais est-ce que cela vous libère de votre responsabilité en tant que propriétaire d’entreprise? Pas du tout!

Le modèle de responsabilités partagées

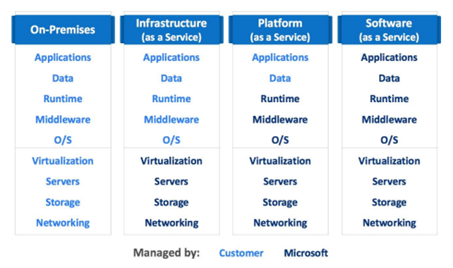

Prenons un moment pour se rappeler les divers modèles infonuagiques :

Désolé pour l’interlude anglophone, mais vous comprendrez par ce graphique que plus vous avancez dans votre périple infonuagique, d’abord en mode infrastructure, plateforme ou logiciel en tant que service, plus Microsoft prend en charge des couches d’exploitation.

Dans cet exemple, si nous prenons votre infrastructure de messagerie comme cible, de gauche à droite, cela ressemblerait à ceci :

- On premise (sur site) : vous avez une infrastructure de stockage et de serveurs dans vos bureaux, et vous hébergez vous-même votre infrastructure Exchange et Active Directory. Vos serveurs sont également protégés par un pare-feu, que vous gérez.

- IaaS (Infrastructure) : vous avez déployé une infrastructure de serveurs virtuels en nuage, comme services de messagerie, ainsi que toutes les composantes requises pour son fonctionnement dans Azure, vous les gérez, mais n’êtes pas responsable de la couche matérielle.

- Paas (Plateforme) : dans ce cas de figure, vous louez une plateforme de messagerie préconfigurée, et vous la personnalisez avec vos configurations. Vous demeurez responsable de la couche applicative et des données nécessaires à l’exploitation. Donc, dans ce cas d’espèce, vous demeureriez responsable d’Exchange et de la sécurité de ce dernier.

- SaaS (Logiciel) : vous utilisez les services Exchange Online, faisant partie de la suite Microsoft 365. L’infrastructure en entier est gérée par Microsoft.

Mais comme vous le remarquerez, en aucun temps Microsoft ne prend en charge vos configurations ou vos données d’entreprise. Les données indiquées dans le tableau sont les données nécessaires pour l’exploitation de la plateforme, et non vos données d’entreprise.

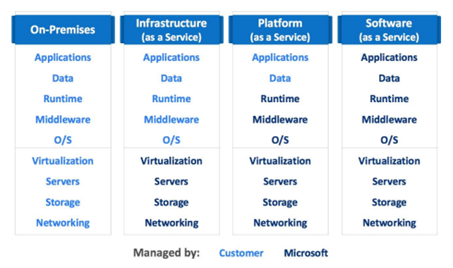

De plus, Microsoft, comme bien d’autres fournisseurs infonuagiques, a publié, depuis de nombreuses années, une matrice de partage des responsabilités, dans le but de démontrer qui est responsable de quoi au niveau de l’infonuagique.

Comme vous le voyez dans la matrice, vos donnez corporative, vos appareils et vos identités ne sont jamais prisent en charge par Microsoft, que ce soit pour leur gestion ou leur sécurité. Ceci n’est simplement pas dans leurs responsabilités.

Il faut aussi voir l’autre côté du miroir. Microsoft a été à l’avant-garde de la mise en place de la protection des droits et des données des compagnies auprès du gouvernement américain, permettant ainsi d’isoler le fournisseur infonuagique des compagnies. Le but, bien sûr, est de protéger les utilisateurs du cloud contre des intrusions à leurs données, leurs vies privées et leurs propriétés intellectuelles. C’est dans ce même esprit que Microsoft ne peut s’immiscer dans les diverses compagnies, pour gérer leurs configurations et les divers contrôles de sécurité.

Vous pouvez lire le document original de Microsoft ici.

Maîtriser votre risque et votre exposition

En tant que propriétaire d’entreprise, il est crucial de bien comprendre où sont vos données critiques et sensibles, est-ce que certaines sont à risque ou exposées?

Voici quelques indices provenant de mon livre à paraitre sous peu : Conçu pour être SÉCURE

Dans la portion Sonder (le S de SÉCURE), nous vous proposons de vous interroger sur ce qui doit être protégé. Il est faux de croire que 100% de vos données numériques doivent être protégée.

Vous devez mettre en place une cartographie à haut niveau de vos données, et les insérer dans des groupes, par département, par criticité.

Une fois cet exercice finalisé, vous devez comprendre les dépendances système pour vos données critiques et sensibles.

L’exemple que je donne souvent est si vos données critiques sont dans votre système ERP Oracle. Pour être en mesure de récupérer ces données, vous aurez besoin de votre base de données Oracle, ceci est le premier niveau, mais est-ce que pour être en mesure de déployer ce système vous aurez besoin d’autres technologies, comme VMWare pour la virtualisation ou Active Directory pour vos identifiants?

Une fois que vous aurez établi les systèmes sur lesquels vos données dépendent, vous aurez ainsi une carte à suivre pour récupérer vos données en cas d’incident, mais également, vous saurez où mettre votre attention (et vos budgets) pour optimiser votre cybersécurité.

Si vous croyez que ce n’est pas important

Les incidents de sécurité sont bien plus fréquents que nous le laissons croire. Juste durant un audit de cybersécurité dans un grand centre hospitalier régional, nous pouvions en observer 7-8 par semaine. Et je vous entends déjà vous dire : « Oui mais je ne suis pas un hôpital! » Mais en retour, vous n’êtes pas non plus à l’abri de ce courriel infecté par un logiciel malveillant, qui est envoyé à des milliers de personnes, et qu’un simple clic peut infecter toute votre compagnie.

Je vous invite également à lire le premier article de cette série, le Mythe 1 : Trop petit pour être attaqué.

Toujours pas convaincu?

Prenons donc un moment pour tenter un peu de jeu de rôle, voir comment vous vous en sortez si un incident de cybersécurité arrive. Tous les noms, bien sûr, sont fictifs.

- [Maître du jeu] Vous arrivez, lundi matin, et lorsque vous ouvrez Outlook, vous recevez un message d’erreur indiquant que votre compte n’existe pas.

- [Vous] Vous croyez qu’il s’agit d’une erreur de mot de passe, vous retapez vos identifiants, même erreur. Le niveau de panique augmente légèrement et vous appelez votre personne de confiance en informatique. « Bonjour, ici René, aux Finances, je tente d’accéder à mes courriels et je reçois le message que mon compte n’existe pas!? Pouvez-vous m’aider svp? »

- [Technicien] « Bien sûr, nous sommes là pour ça, c’est peut-être une erreur réseau, commençons par redémarrer votre poste. »

- [Vous] Redémarrez votre poste et demandez au Technicien, « Comment est-ce qu’une chose pareille peut arriver ? »

- [Technicien] « Je ne suis pas certain, laissez-moi valider votre environnement 365… », quelques instants après, il revient en ligne, et vous dit « Je ne sais pas ce qui s’est passé, mais nous n’avons plus accès, il semble que tous les comptes ont disparu !! Je vais valider avec Microsoft, et je vous rappelle! »

- [Soutien technique de Microsoft] « Bonjour et bienvenue au support de Microsoft, mon nom est Adil, veuillez noter que cet appel peut être enregistré, comment puis-je vous aider? »

- [Technicien] « Bonjour, mon nom est Jonathan, et je vous appelle de la part de MaCompagnie.com, il semble que notre locataire Microsoft 365 soit victime d’un incident de cybersécurité, nous n’avons plus accès à quoi que ce soit! »

- [Soutien technique de Microsoft] « Bien sûr que nous pouvons vous aider, mais d’abord je dois vous identifier dans le système, est-ce que vous pouvez vous authentifier contre votre locataire Microsoft 365? »

- [Technicien] « C’est la raison même de mon appel, j’ai besoin que vous nous aidiez à retrouver l’accès à mon locataire… »

- [Maître du jeu] Et c’est à ce point que le Technicien réalise que si leurs identifiants ont été compromis, ils ne peuvent s’authentifier au locataire, et donc, ne peuvent prouver leur identité auprès du fournisseur de service.

Et ce scénario m’est déjà arrivé pour un de mes clients, ils avaient perdu l’accès à leurs locataires, et ont perdu près de deux semaines à attendre d’avoir accès aux équipes qui peuvent valider l’identité d’un locataire en passant outre l’identifiant et le mot de passe. Il s’agit d’une équipe d’avocats et de spécialistes légaux, qui sont en très forte demande.

Vous vous imaginez pendant 2 semaines sans être en mesure d’échanger avec vos fournisseurs et vos clients. Deux semaines où chaque personne qui communique avec vous par courriel reçoit un message d’erreur indiquant que vous n’existez plus?

Quel serait l’impact sur votre réputation, sur votre clientèle?

Vous souhaitez savoir si vous êtes en sécurité?

La vision qui nous porte, tant moi que l’équipe d’Indominus, est l’éradication de la cybercriminalité dans la prochaine décennie.

Donc que vous fassiez affaire avec nous ou n’importe quel expert en cybersécurité n’est pas le point important.

Le point important est le suivant : Faites faire un audit de vos configurations infonuagiques ainsi que de cybersécurité. Obtenez une carte routière (roadmap) des failles que vous devez corriger. Assurez-vous que votre fournisseur vous la donne en ordre de priorité et avec un index de coûts, ainsi vous aurez une bonne idée de ce qui doit être priorisé, et de quel genre de budget vous aurez besoin.

Sur ce, je vous souhaite un futur SÉCURE.